2025年4月勒索軟件流行態(tài)勢分析

勒索軟件傳播至今,360反勒索服務(wù)已累計(jì)接收到數(shù)萬勒索軟件感染求助。隨著新型勒索軟件的快速蔓延,企業(yè)數(shù)據(jù)泄露風(fēng)險(xiǎn)不斷上升,勒索金額從數(shù)百萬到上億美元的勒索案件不斷出現(xiàn)。勒索軟件對企業(yè)和個人帶來的影響范圍越來越廣,危害性也越來越大。360全網(wǎng)安全大腦針對勒索軟件進(jìn)行了全方位監(jiān)測與防御,為需要幫助的用戶提供360反勒索服務(wù)。

2025年4月,全球新增的雙重勒索軟件有Devman、Gunra、Silent等多個新增家族。傳統(tǒng)勒索軟件家族Kann再度活躍,360成功破解。

近期,360反病毒團(tuán)隊(duì)在監(jiān)測過程中發(fā)現(xiàn)了一款勒索軟件開始活躍,其變種名為“.kann”與“xmrdata”。該勒索軟件采用了較為復(fù)雜的混合加密策略,利用RC4與AES算法對受害者文件進(jìn)行加密,并通過RSA算法對上述密鑰再次進(jìn)行加密,以此進(jìn)一步提升了數(shù)據(jù)解密的難度。最后,勒索軟件會將加密后的文件統(tǒng)一添加“.kann”擴(kuò)展名。

而值得注意的是,雖然該勒索組織自認(rèn)為在密鑰管理上非常穩(wěn)妥,但實(shí)際上存在一定設(shè)計(jì)缺陷。故此,研究人員通過對加密流程的逆向分析與算法優(yōu)化,發(fā)現(xiàn)可以嘗試?yán)卯?dāng)前GPU或高性能CPU的算力,對加密文件進(jìn)行密鑰暴力破解,從而在較短時間內(nèi)實(shí)現(xiàn)文件解密。這一發(fā)現(xiàn)為受害者帶來了一線希望,也為防御和應(yīng)對類似勒索攻擊提供了有價值的參考經(jīng)驗(yàn)。受該勒索軟件攻擊的用戶,也可以聯(lián)系360反勒索服務(wù)進(jìn)行解密。

以下是本月值得關(guān)注的部分熱點(diǎn):

Interlock勒索軟件團(tuán)伙在ClickFix攻擊中推送虛假IT工具

西雅圖港表示勒索軟件泄露影響了90000人

德克薩斯律師協(xié)會在INC勒索軟件發(fā)布攻擊聲明后確認(rèn)數(shù)據(jù)泄露

基于對360反勒索服務(wù)數(shù)據(jù)的分析研判,360數(shù)字安全集團(tuán)高級威脅研究分析中心(CCTGA勒索軟件防范應(yīng)對工作組成員)發(fā)布本報(bào)告。

感染數(shù)據(jù)分析

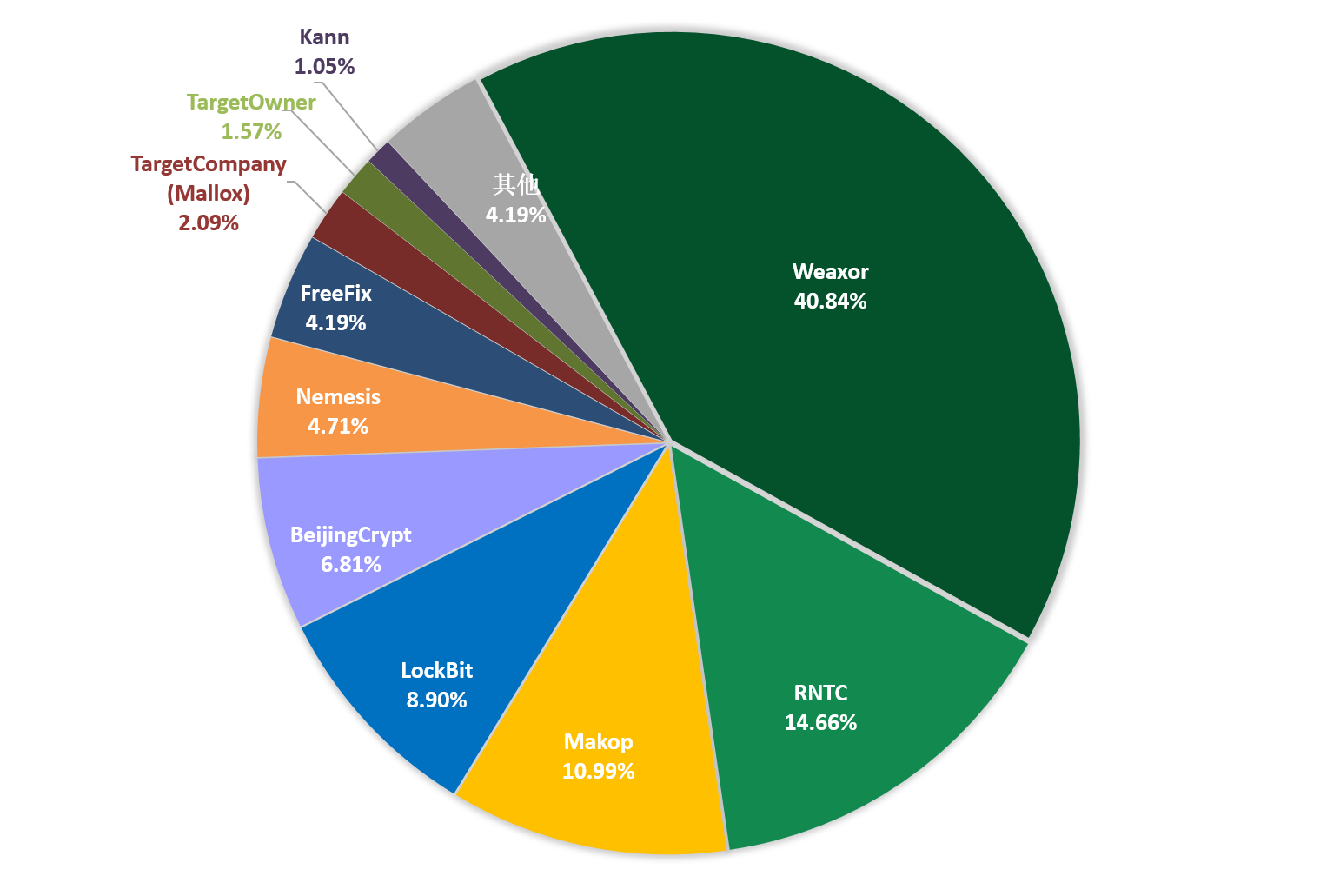

針對本月勒索軟件受害者設(shè)備所中病毒家族進(jìn)行統(tǒng)計(jì):Weaxor家族占比35.97%居首位,第二的是RNTC占比22.30%的,Makop家族以15.51%位居第三。

其中:Weaxor家族最早出現(xiàn)于2024年11月,是Mallox家族的變種版本。該團(tuán)伙重點(diǎn)攻擊國內(nèi)的用友NC、億賽通、藍(lán)凌、明源、智邦、靈當(dāng)、致遠(yuǎn)OA、SQLServer等Web應(yīng)用和數(shù)據(jù)庫,針對部分機(jī)器投遞CobaltStrike進(jìn)行遠(yuǎn)程控制,針對部分機(jī)器投遞勒索病毒。

自2025年1月起此家族持續(xù)霸榜Top1,贖金范圍在8千到1.5萬元人民幣之間。

?

?

圖1. 2025年4月勒索軟件家族占比

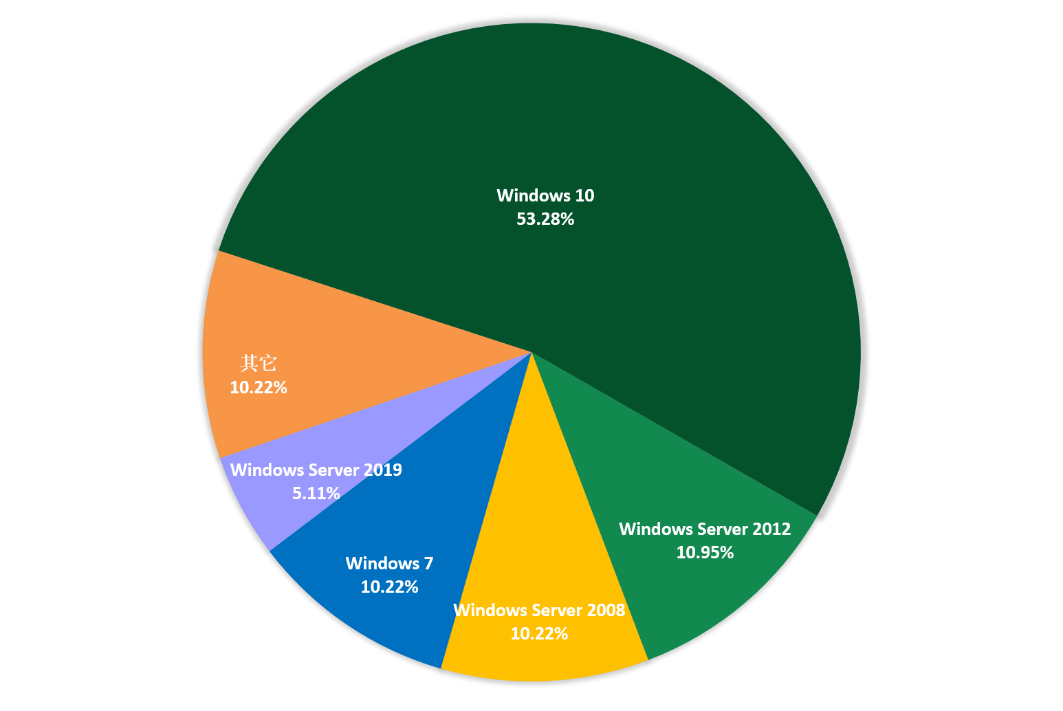

對本月受害者所使用的操作系統(tǒng)進(jìn)行統(tǒng)計(jì),位居前三的是:Windows 10、Windows Server 2012以及Windows Server 2008。

?

?

圖2. 2025年4月勒索軟件入侵操作系統(tǒng)占比

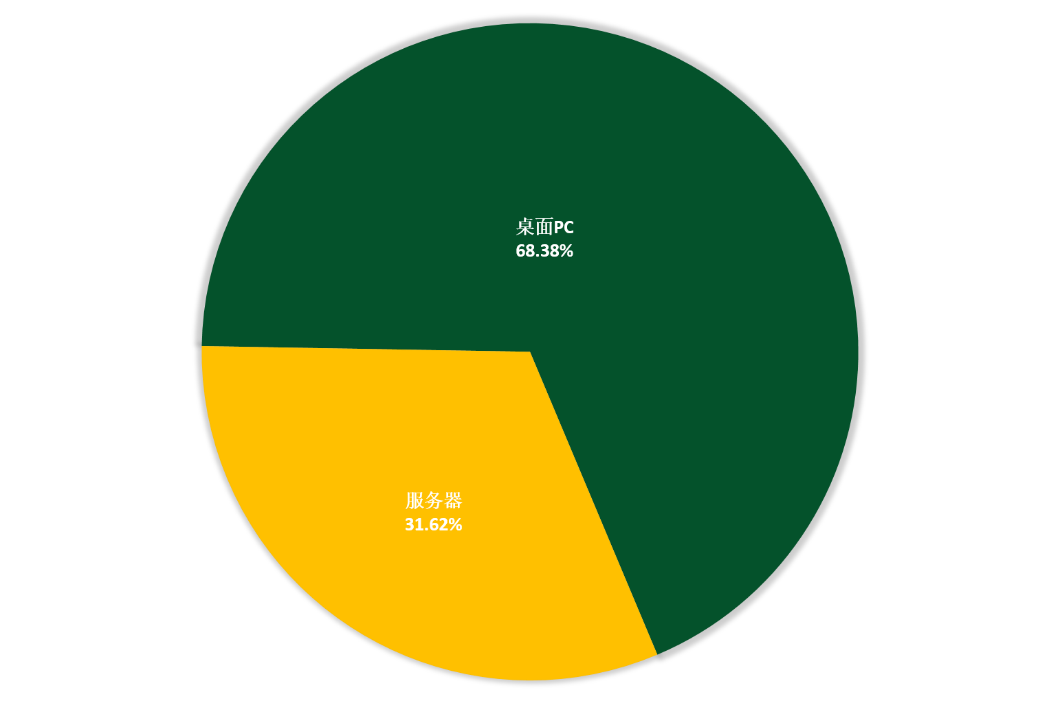

2025年3月被感染的系統(tǒng)中桌面系統(tǒng)和服務(wù)器系統(tǒng)占比顯示,受攻擊的系統(tǒng)類型桌面PC大幅領(lǐng)先服務(wù)器,NAS平臺以內(nèi)網(wǎng)SMB共享加密為主。

?

?

圖3. 2025年4月勒索軟件入侵操作系統(tǒng)類型占比

勒索軟件熱點(diǎn)事件

Interlock勒索軟件團(tuán)伙在ClickFix攻擊中推送虛假IT工具

Interlock勒索軟件團(tuán)伙現(xiàn)在使用ClickFix攻擊,此類攻擊會依靠偽造的IT工具來破壞公司網(wǎng)絡(luò)并在設(shè)備上部署文件加密惡意軟件。ClickFix是一種社會工程策略,受害者被誘騙在其系統(tǒng)上執(zhí)行危險(xiǎn)的PowerShell命令以修復(fù)錯誤或驗(yàn)證自己,從而導(dǎo)致安裝惡意軟件。雖然這不是ClickFix第一次與勒索軟件感染相關(guān)聯(lián),但對Interlock的確認(rèn)表明,利用該策略的這類威脅行為呈增加趨勢。

過去,Interlock利用虛假的瀏覽器和VPN客戶端更新來安裝惡意軟件并破壞網(wǎng)絡(luò)。據(jù)研究人員稱,Interlock勒索軟件團(tuán)伙于2025年1月開始使用ClickFix攻擊。Interlock至少使用四個URL來托管虛假的CAPTCHA提示,告訴訪問者在他們的計(jì)算機(jī)上執(zhí)行命令以驗(yàn)證自己并下載推廣的工具。研究人員在四個不同的站點(diǎn)上檢測到了惡意驗(yàn)證碼,這些驗(yàn)證碼模仿了Microsoft或Advanced IP Scanner門戶:

l?microsoft-msteams[.]com/additional-check.html

l?microstteams[.]com/additional-check.html

l?ecologilives[.]com/additional-check.html

l?advanceipscaner[.]com/additional-check.html

不過,只有冒充Advanced IP Scanner的網(wǎng)站會引導(dǎo)下載惡意安裝程序。

研究人員在分析惡意載荷時發(fā)現(xiàn)樣本中具有C2域名以及各種有效載荷響應(yīng),包括LummaStealer、BerserkStealer、鍵盤記錄器和Interlock RAT。后者是一種簡單的木馬,可以動態(tài)配置,支持文件泄露、shell命令執(zhí)行和運(yùn)行惡意DLL。

在最初的入侵和RAT部署完成后,Interlock運(yùn)營商使用被盜的憑據(jù),通過RDP進(jìn)行橫向移動。此外,研究人員還發(fā)現(xiàn)了PuTTY、AnyDesk和LogMeIn均被用于發(fā)動相關(guān)攻擊。

勒索軟件執(zhí)行前的最后一步是數(shù)據(jù)泄露,將被盜文件上傳到攻擊者控制的Azure存儲池中。

西雅圖港表示勒索軟件泄露影響了90000人

美國西雅圖港于2024年8月24日披露了帶有數(shù)據(jù)竊取的勒索攻擊,稱由此導(dǎo)致的IT中斷影響了多項(xiàng)服務(wù)和系統(tǒng),包括預(yù)訂值機(jī)系統(tǒng)、乘客顯示屏、西雅圖港網(wǎng)站、flySEA應(yīng)用程序,并導(dǎo)致西雅圖-塔科馬國際機(jī)場的航班延誤。在首次披露三周后,港口確認(rèn)Rhysida勒索軟件是本次攻擊事件的幕后黑手。事件發(fā)生后,港口還決定不屈服于網(wǎng)絡(luò)犯罪分子支付解密器費(fèi)用的要求,即使他們威脅要在其暗網(wǎng)泄露網(wǎng)站上發(fā)布被盜數(shù)據(jù)。

2025年4月3日,該港口宣布它現(xiàn)在將向受由此產(chǎn)生的數(shù)據(jù)泄露影響且擁有郵寄地址的個人發(fā)送大約90000封通知信。據(jù)該機(jī)構(gòu)稱,受此次數(shù)據(jù)泄露影響的人中約有71000人來自華盛頓州。泄露的通知信顯示,攻擊者以各種手段竊取了員工、承包商和停車數(shù)據(jù),包括姓名、出生日期、社會安全號碼、駕駛執(zhí)照或其他政府身份證號碼以及一些醫(yī)療信息。

此外,該港口還表示它存儲的機(jī)場或海上乘客信息“非常少”,其支付處理系統(tǒng)沒有受到攻擊的影響。

德克薩斯律師協(xié)會在INC勒索軟件發(fā)布攻擊聲明后確認(rèn)數(shù)據(jù)泄露

美國德克薩斯州律師協(xié)會警告說,在INC勒索軟件團(tuán)伙聲稱已入侵該組織并開始泄露被盜數(shù)據(jù)樣本后,他們確認(rèn)了數(shù)據(jù)泄露的事實(shí)。在發(fā)送給受影響成員的通知信中,該協(xié)會表示它是在2025年1月28日至2月9日期間遭受了漏洞攻擊,但本次攻擊直到2月12日才被發(fā)現(xiàn)。攻擊者從其網(wǎng)絡(luò)中竊取的信息包括其成員的全名和其他數(shù)據(jù),這些數(shù)據(jù)已提交給了當(dāng)?shù)氐目倷z察長辦公室的公共數(shù)據(jù)泄露處理部門。

該通知沒有提供有關(guān)此次泄露的黑客組織的更多信息,但INC勒索軟件團(tuán)伙于2025年3月9日將該組織添加到其暗網(wǎng)勒索頁面,聲稱對德克薩斯州律師協(xié)會發(fā)起了攻擊。攻擊者已經(jīng)泄露了據(jù)稱被盜的文件樣本,包括法律案件文件。目前無法驗(yàn)證INC所泄露的數(shù)據(jù)是否來自該組織的網(wǎng)絡(luò),以及它們是私人信息還是公開信息。到目前為止,德克薩斯州律師協(xié)會也未做出相關(guān)的回應(yīng)和聲明。

但協(xié)會發(fā)出的數(shù)據(jù)泄露警告通知中,告知受害者可通過Experian獲得免費(fèi)的信用和身份盜竊監(jiān)控服務(wù)。此外,建議他們考慮激活信用凍結(jié)或在其信用檔案上放置欺詐警報(bào),以減輕因數(shù)據(jù)泄露而產(chǎn)生的風(fēng)險(xiǎn)。

黑客信息披露

以下是本月收集到的黑客郵箱信息:

表1. 黑客郵箱

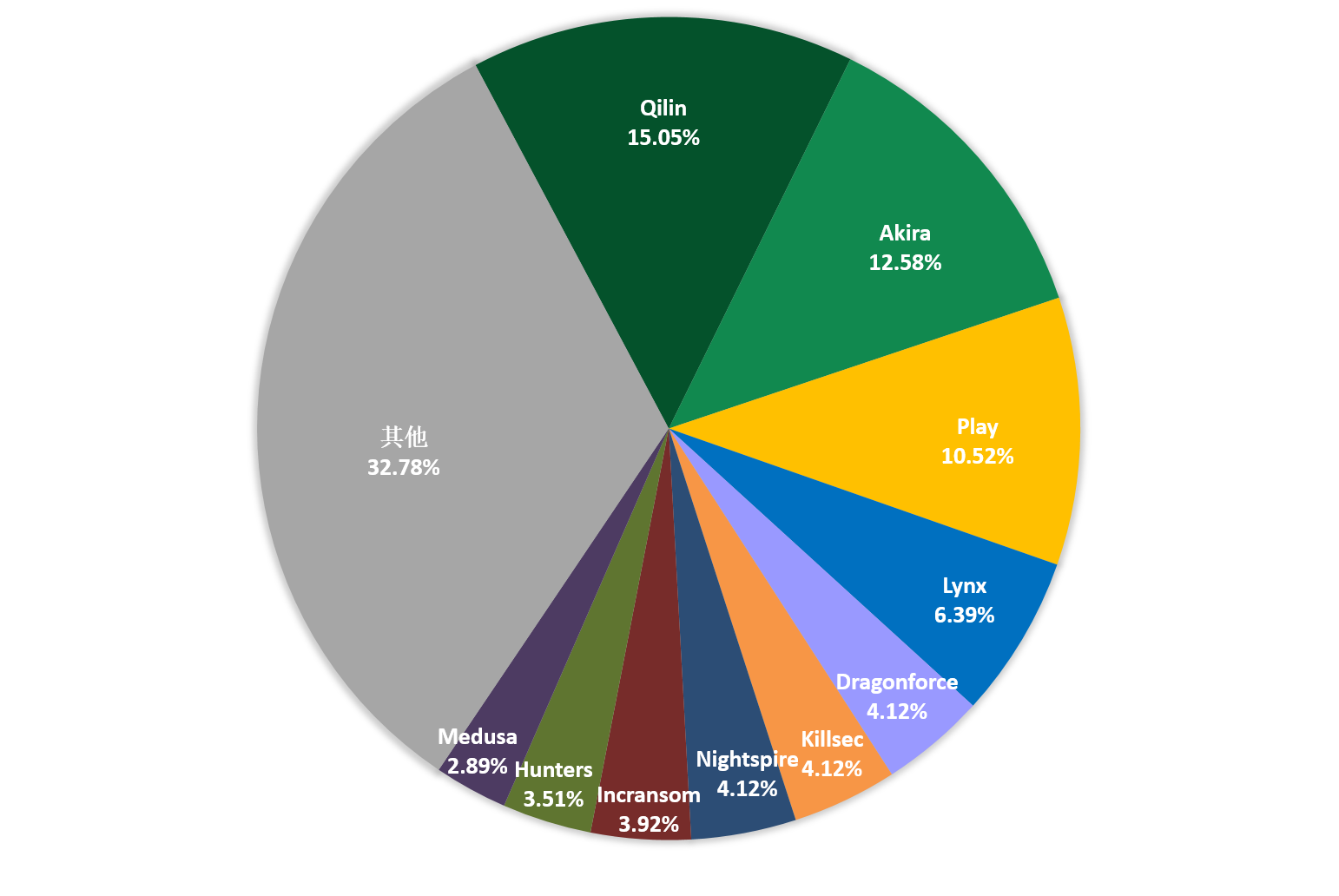

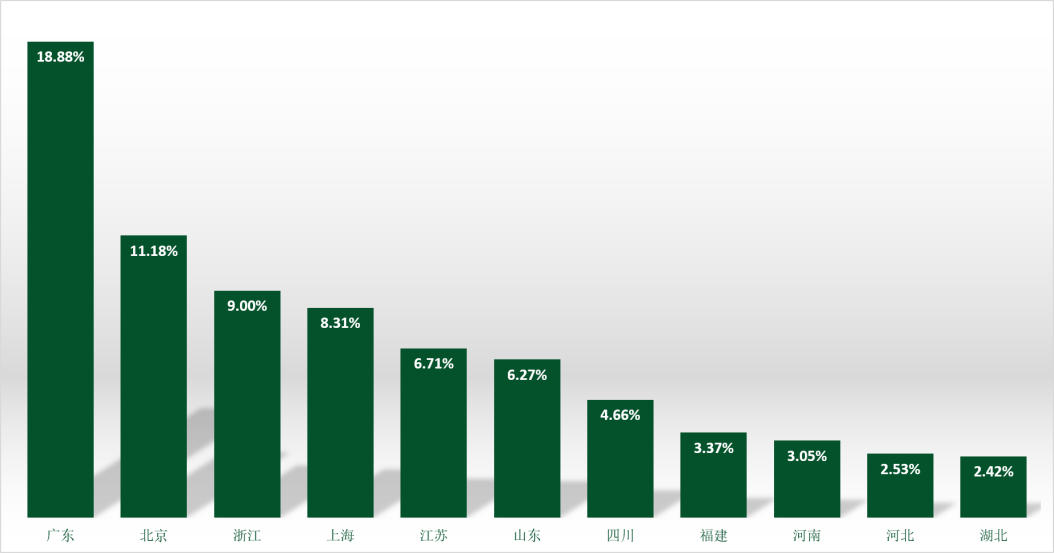

當(dāng)前,通過雙重勒索或多重勒索模式獲利的勒索軟件家族越來越多,勒索軟件所帶來的數(shù)據(jù)泄露的風(fēng)險(xiǎn)也越來越大。以下是本月通過數(shù)據(jù)泄露獲利的勒索軟件家族占比,該數(shù)據(jù)僅為未能第一時間繳納贖金或拒繳納贖金部分(已經(jīng)支付贖金的企業(yè)或個人,可能不會出現(xiàn)在這個清單中)。

?

?

圖4. 2025年4月通過數(shù)據(jù)泄露獲利的勒索軟件家族占比

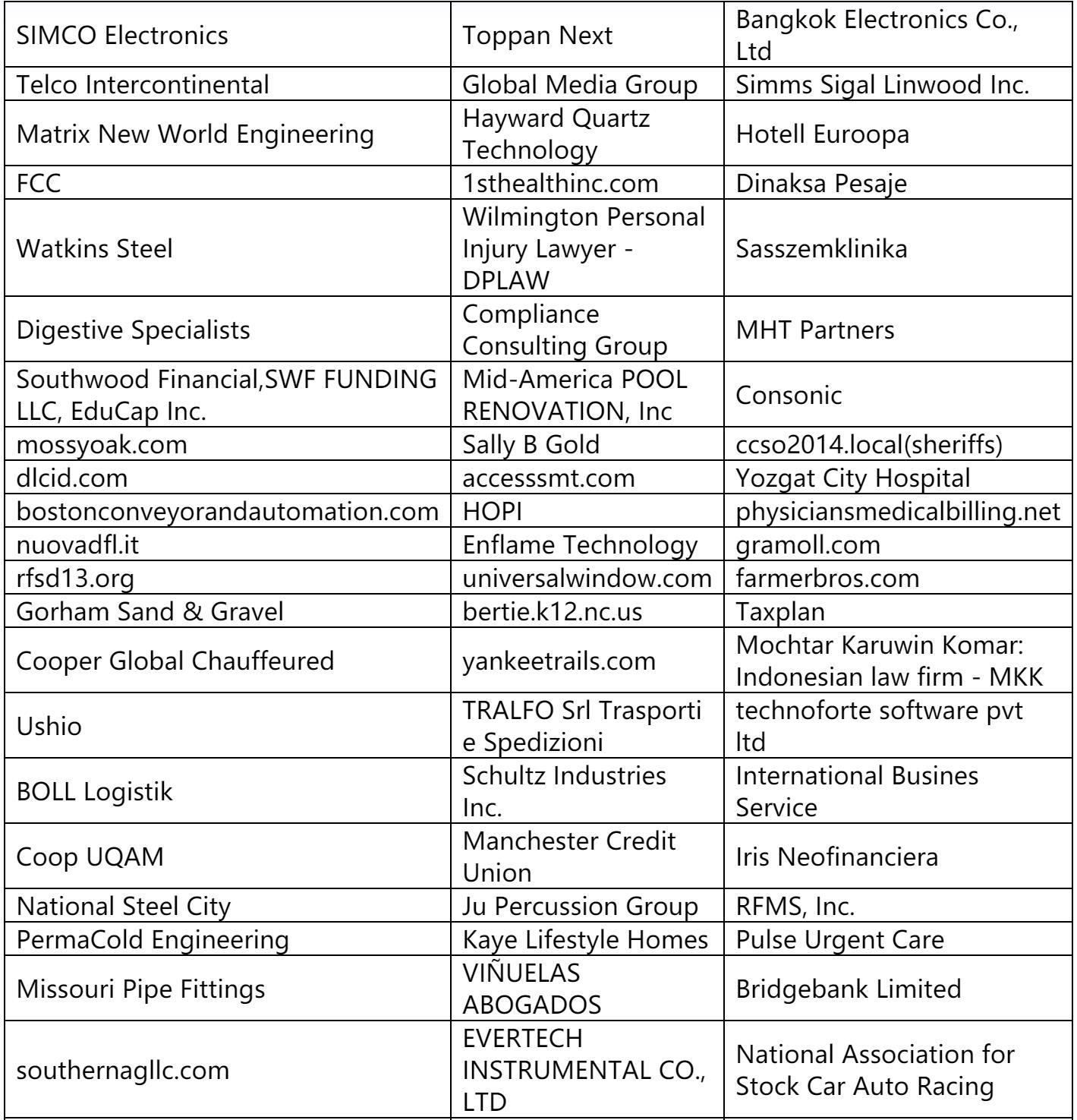

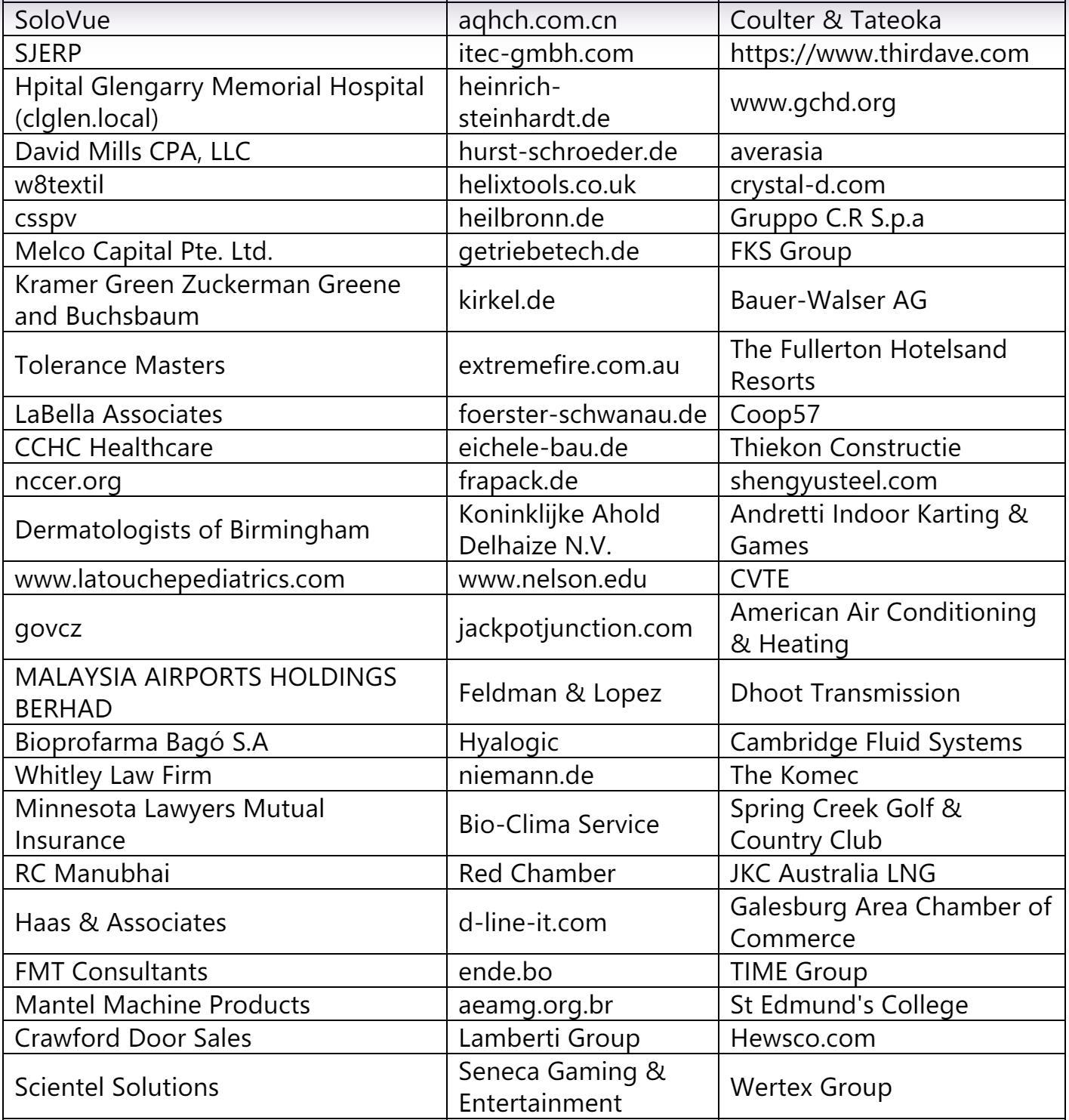

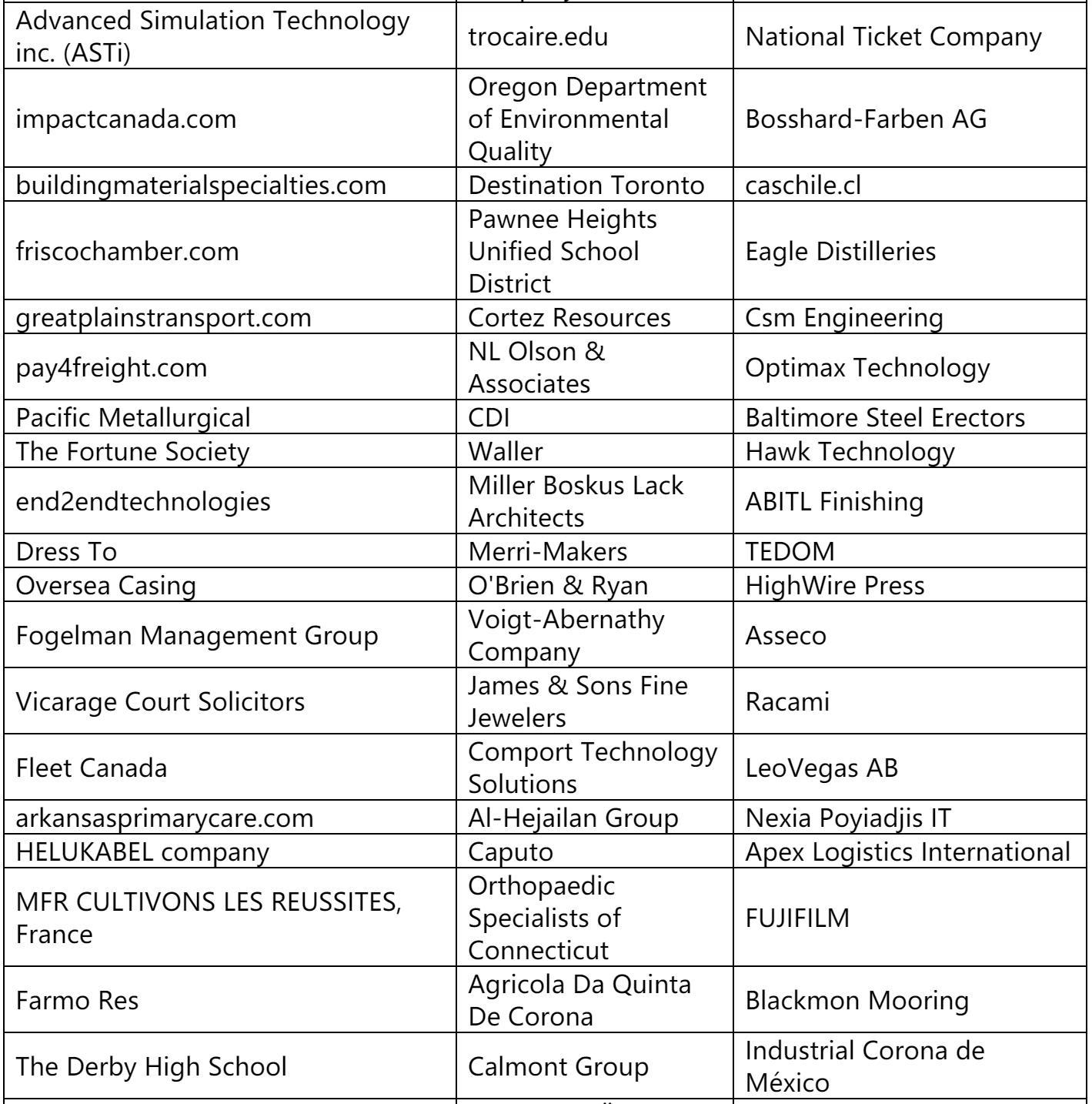

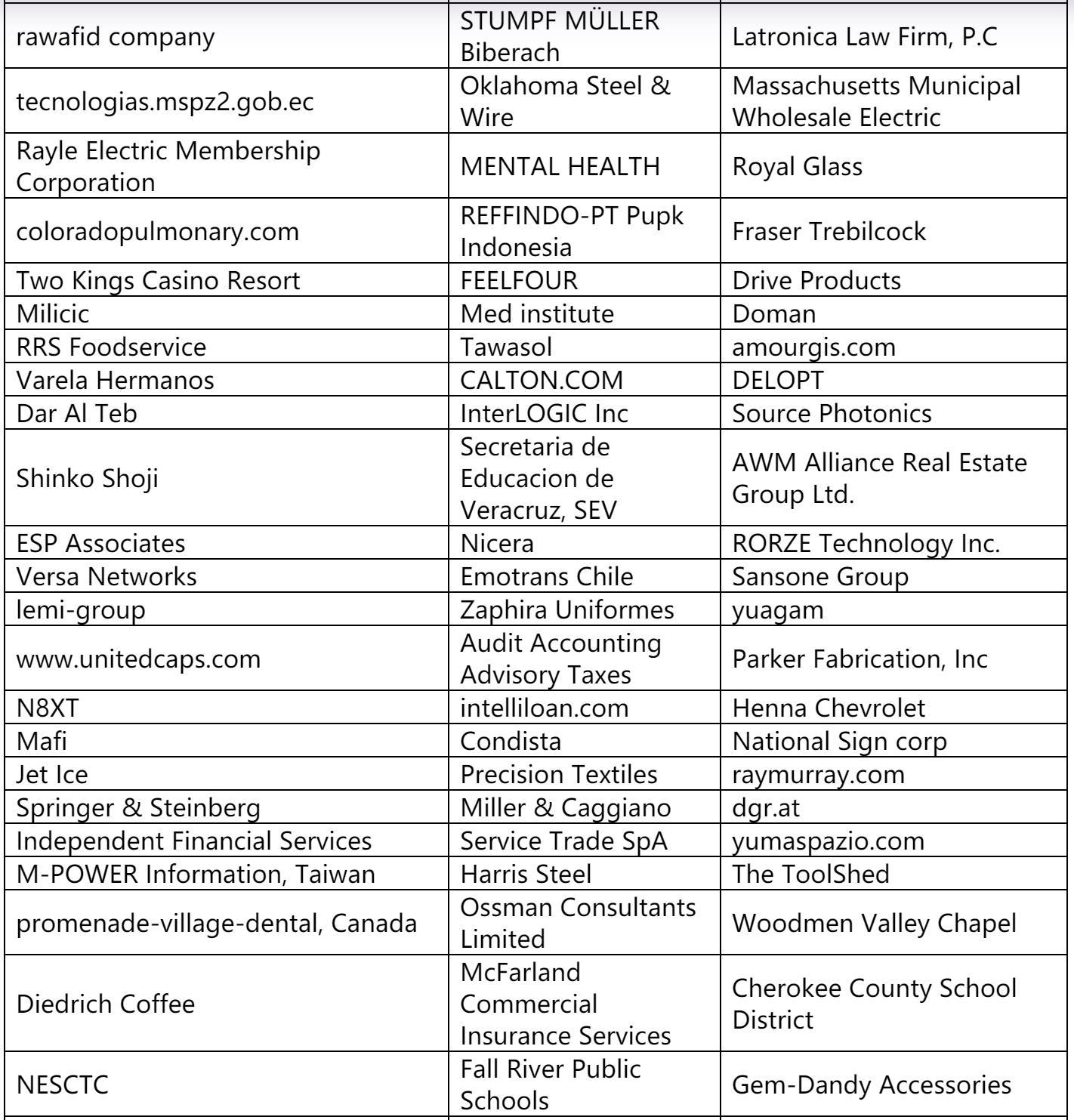

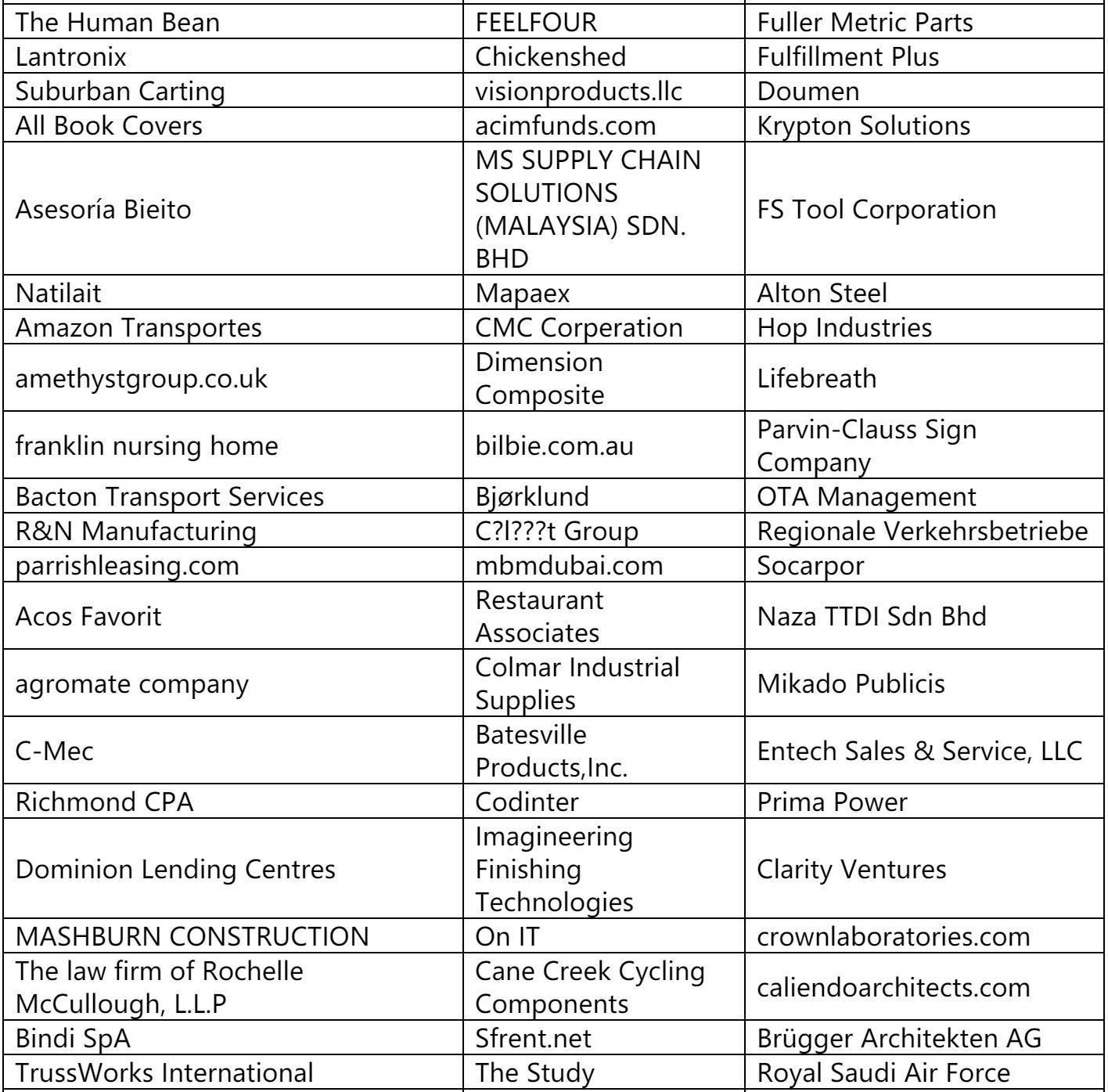

以下是本月被雙重勒索軟件家族攻擊的企業(yè)或個人。若未發(fā)現(xiàn)數(shù)據(jù)存在泄露風(fēng)險(xiǎn)的企業(yè)或個人也請第一時間自查,做好數(shù)據(jù)已被泄露準(zhǔn)備,采取補(bǔ)救措施。

本月總共有485個組織/企業(yè)遭遇勒索攻擊,其中包含中國9個組織/企業(yè)在本月遭遇了雙重勒索/多重勒索。其中有5個組織/企業(yè)未被標(biāo)明,因此不在以下表格中。

表2. 受害組織/企業(yè)

系統(tǒng)安全防護(hù)數(shù)據(jù)分析

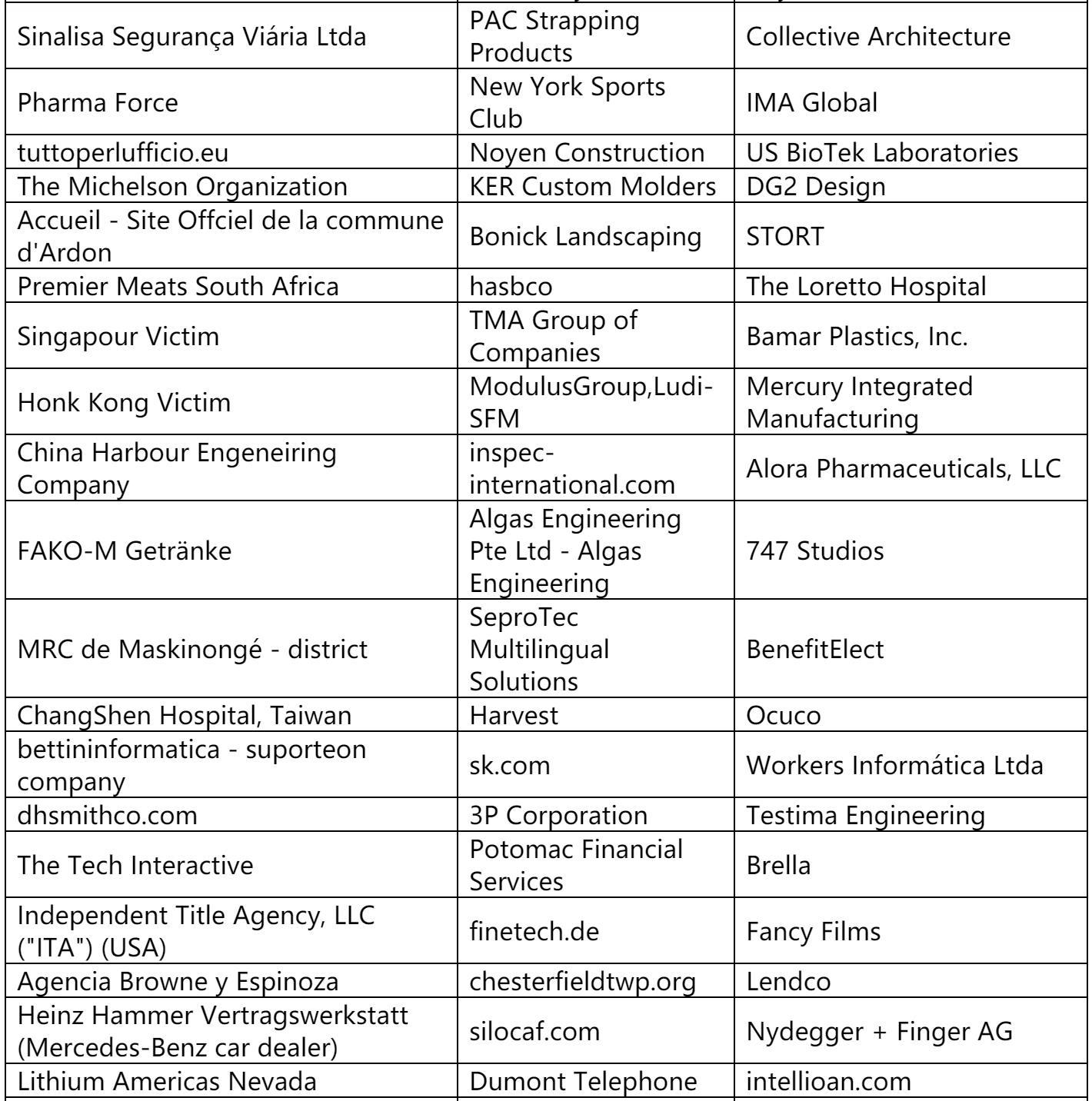

360系統(tǒng)安全產(chǎn)品,目前已加入黑客入侵防護(hù)功能。在本月被攻擊的系統(tǒng)版本中,排行前三的依次為Windows Server?2008、Windows 7以及Windows 10。

?

?

圖5?2025年4月受攻擊系統(tǒng)占比

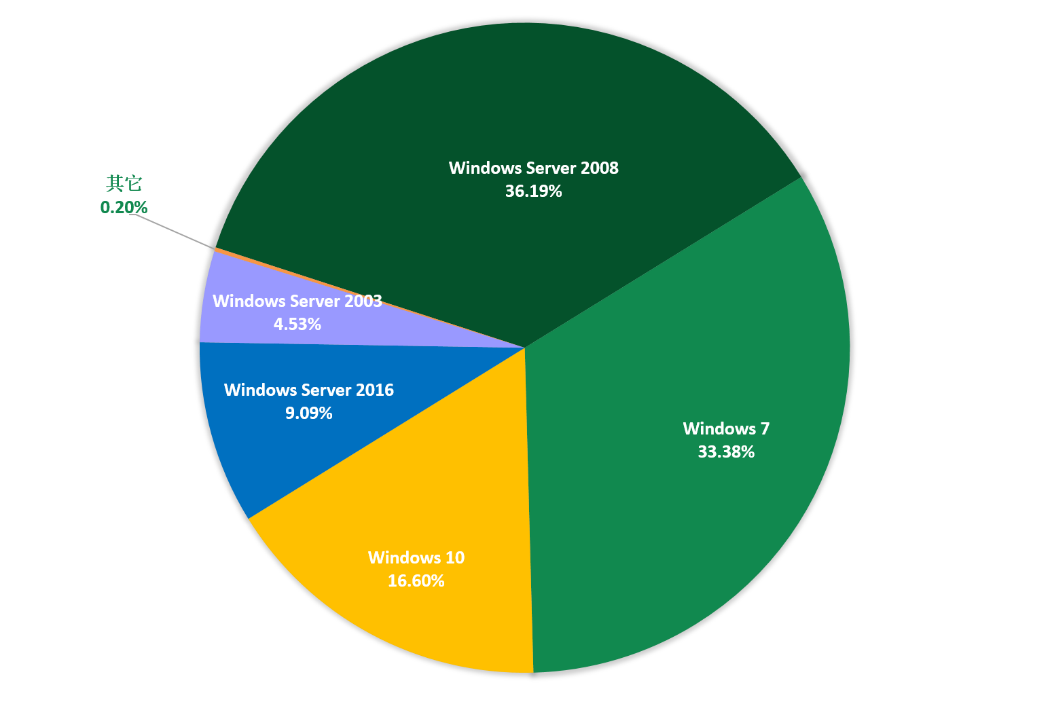

對2025年4月被攻擊系統(tǒng)所屬地域統(tǒng)計(jì)發(fā)現(xiàn),與之前幾個月采集到的數(shù)據(jù)進(jìn)行對比,地區(qū)排名和占比變化均不大。數(shù)字經(jīng)濟(jì)發(fā)達(dá)地區(qū)仍是被攻擊的主要對象。

?

?

圖6. 2025年4月國內(nèi)受攻擊地區(qū)占比排名

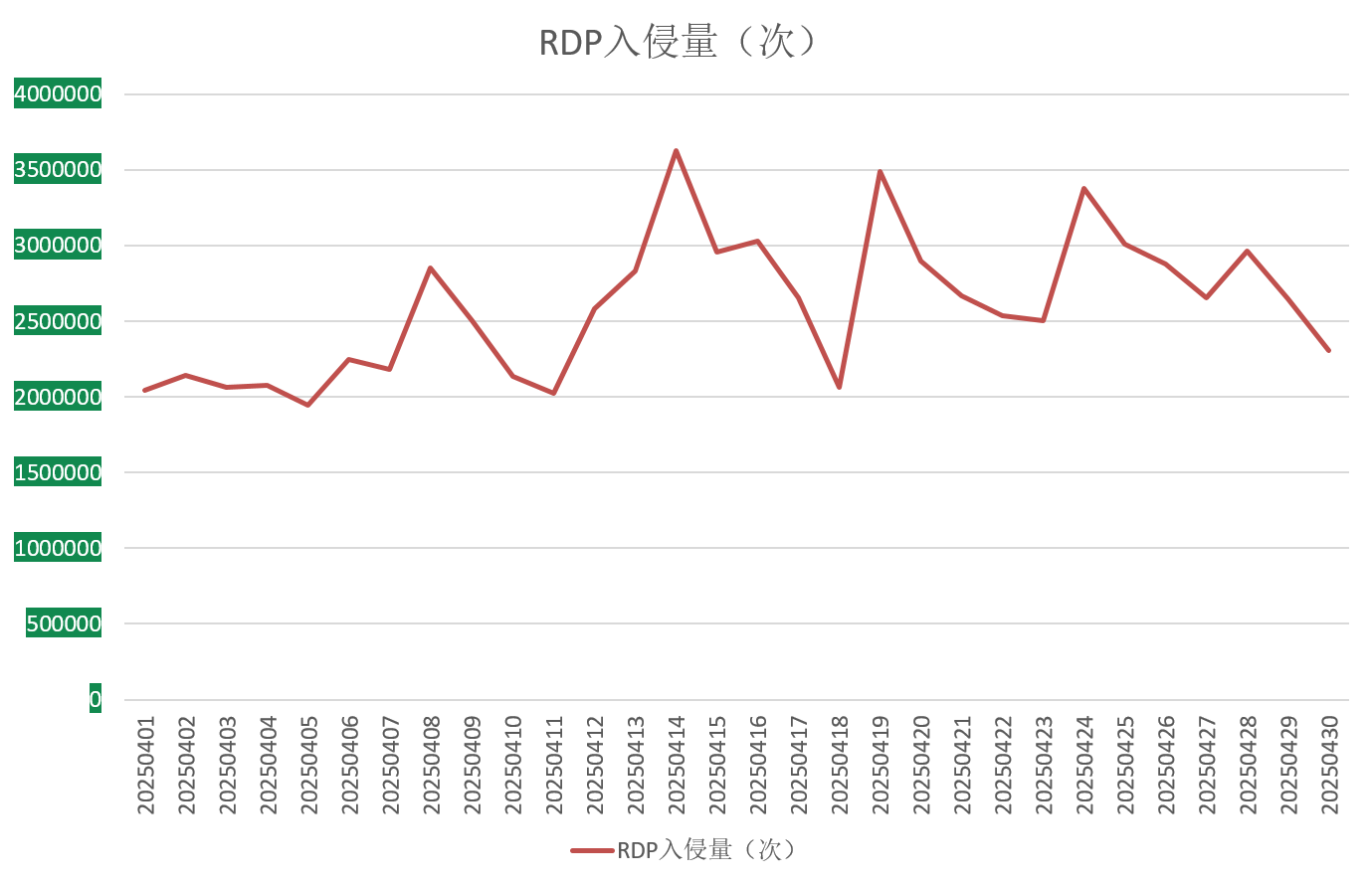

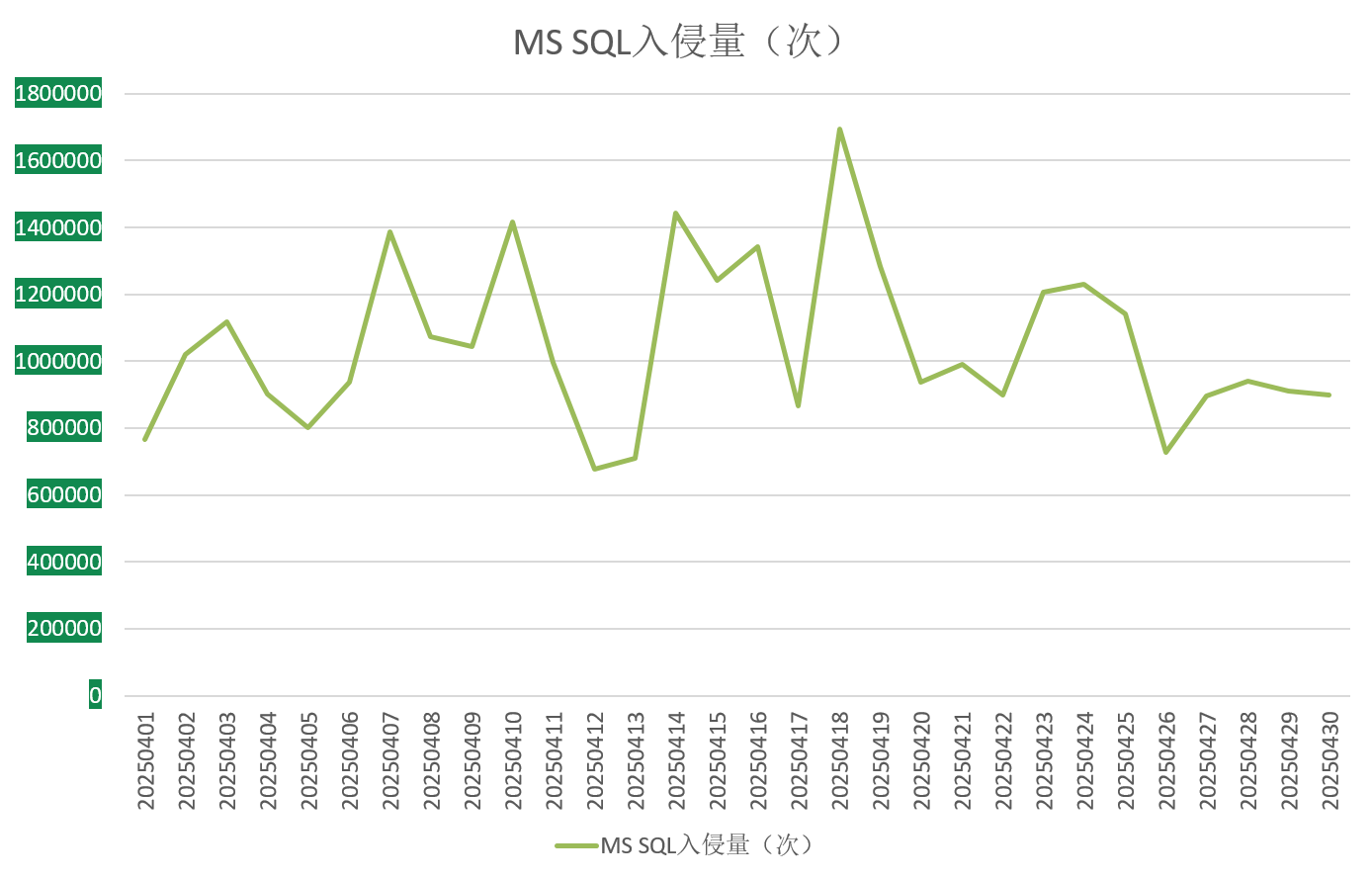

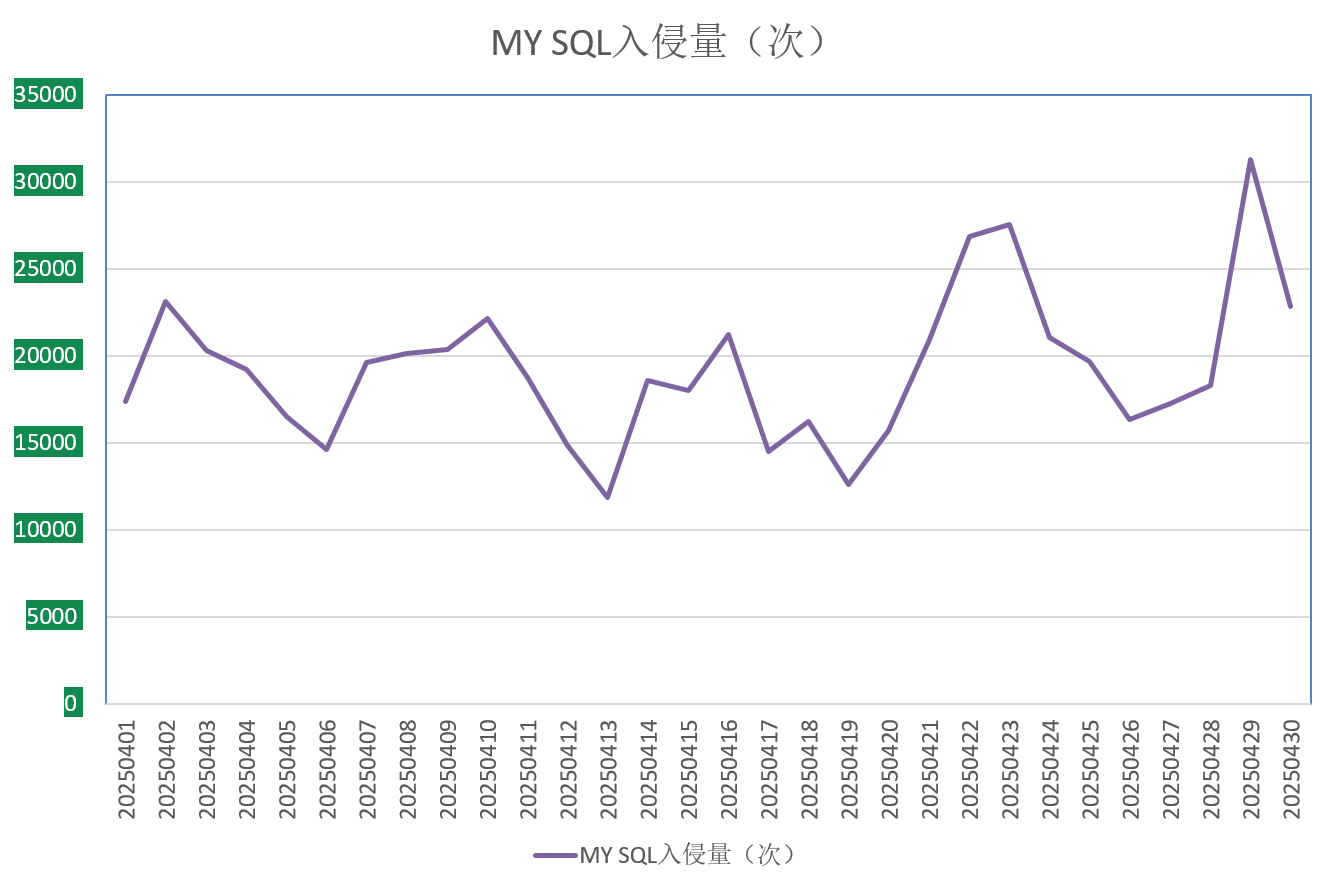

通過觀察2025年4月弱口令攻擊態(tài)勢發(fā)現(xiàn),RDP弱口令攻擊、MYSQL弱口令攻擊和MSSQL弱口令攻擊整體無較大波動。

?

?

圖7. 2025年4月監(jiān)控到的RDP入侵量

圖8. 2025年4月監(jiān)控到的MS SQL入侵量

?

?

圖9. 2025年4月監(jiān)控到的MY SQL入侵量

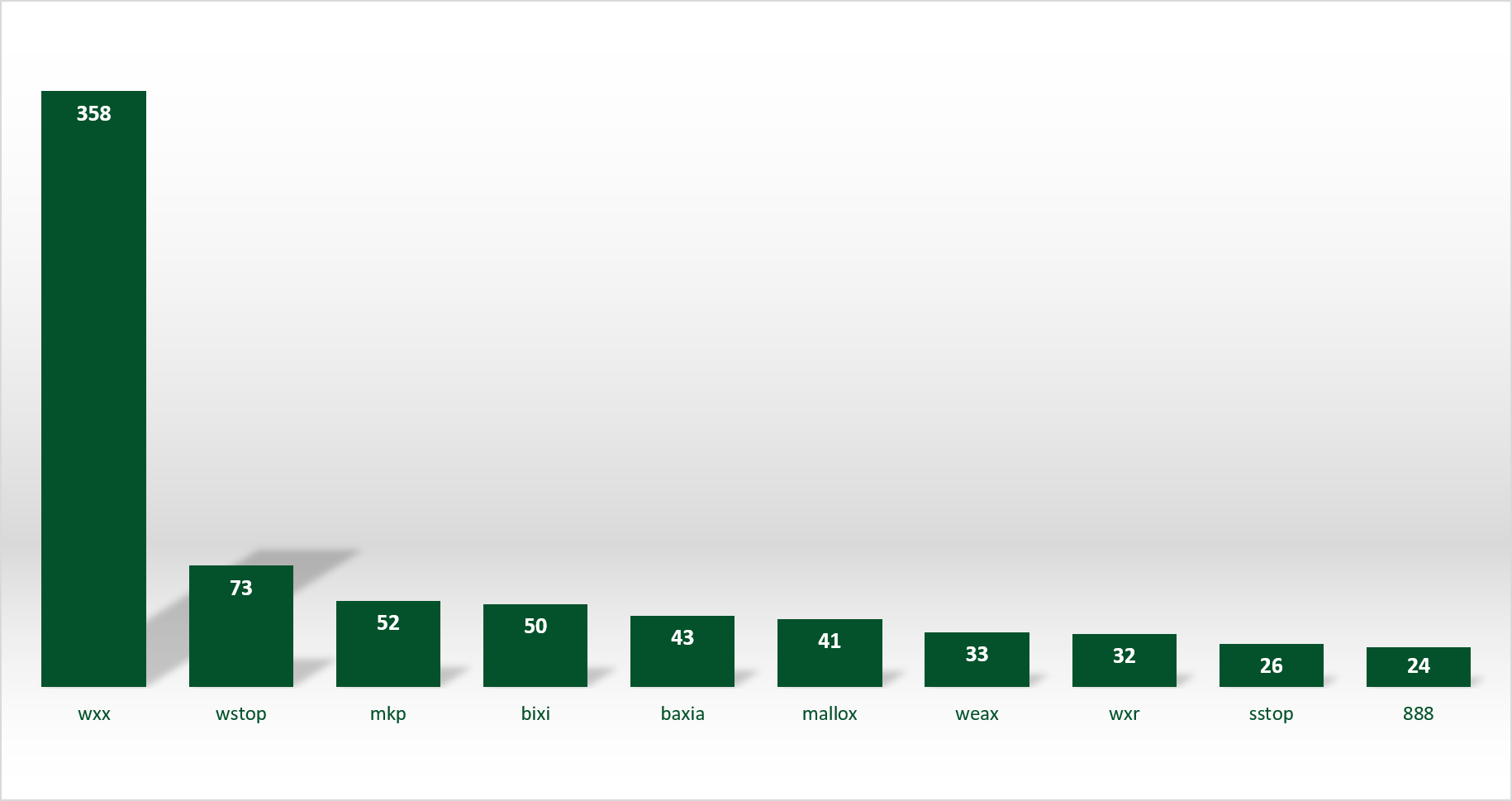

勒索軟件關(guān)鍵詞

以下是本月上榜活躍勒索軟件關(guān)鍵詞統(tǒng)計(jì),數(shù)據(jù)來自360勒索軟件搜索引擎。

2?wxx:屬于Weaxor勒索軟件家族,該家族目前的主要傳播方式為:利用各類軟件漏洞進(jìn)行投毒,以及通過暴力破解遠(yuǎn)程桌面口令成功后手動投毒。

2?wstop: RNTC勒索軟件家族,該家族的主要傳播方式為:通過暴力破解遠(yuǎn)程桌面口令成功后手動投毒,同時通過smb共享方式加密其他設(shè)備。

2?mkp: 屬于Makop勒索軟件家族,由于被加密文件后綴會被修改為mkp而成為關(guān)鍵詞。該家族主要的傳播方式為:通過暴力破解遠(yuǎn)程桌面口令成功后手動投毒。

2?bixi:屬于BeijngCrypt勒索軟件家族,由于被加密文件后綴會被修改為beijing而成為關(guān)鍵詞。該家族主要的傳播方式為:通過暴力破解遠(yuǎn)程桌面口令與數(shù)據(jù)庫弱口令成功后手動投毒。

2?baxia:同bixi。

2?mallox:屬于TargetCompany(Mallox)勒索軟件家族,由于被加密文件后綴會被修改為mallox而成為關(guān)鍵詞。主要通過暴力破解遠(yuǎn)程桌面口令成功后手動投毒和SQLGlobeImposter渠道進(jìn)行傳播,后來增加了利用漏洞的傳播方式。此外,360安全大腦監(jiān)控到該家族樣本曾通過匿影僵尸網(wǎng)絡(luò)進(jìn)行傳播。

2?weax:同wxx。

2?wxr:同wxx。

2?sstop:同wstop。

2?888:屬于Nemesis2024家族,以勒索信中的Nemesis家族字段命名。該家族的主要傳播方式為:通過暴力破解遠(yuǎn)程桌面口令成功后手動投毒。devicdata:同hmallox。

?

?

圖10?2025年4月反病毒搜索引擎關(guān)鍵詞搜索排名

解密大師

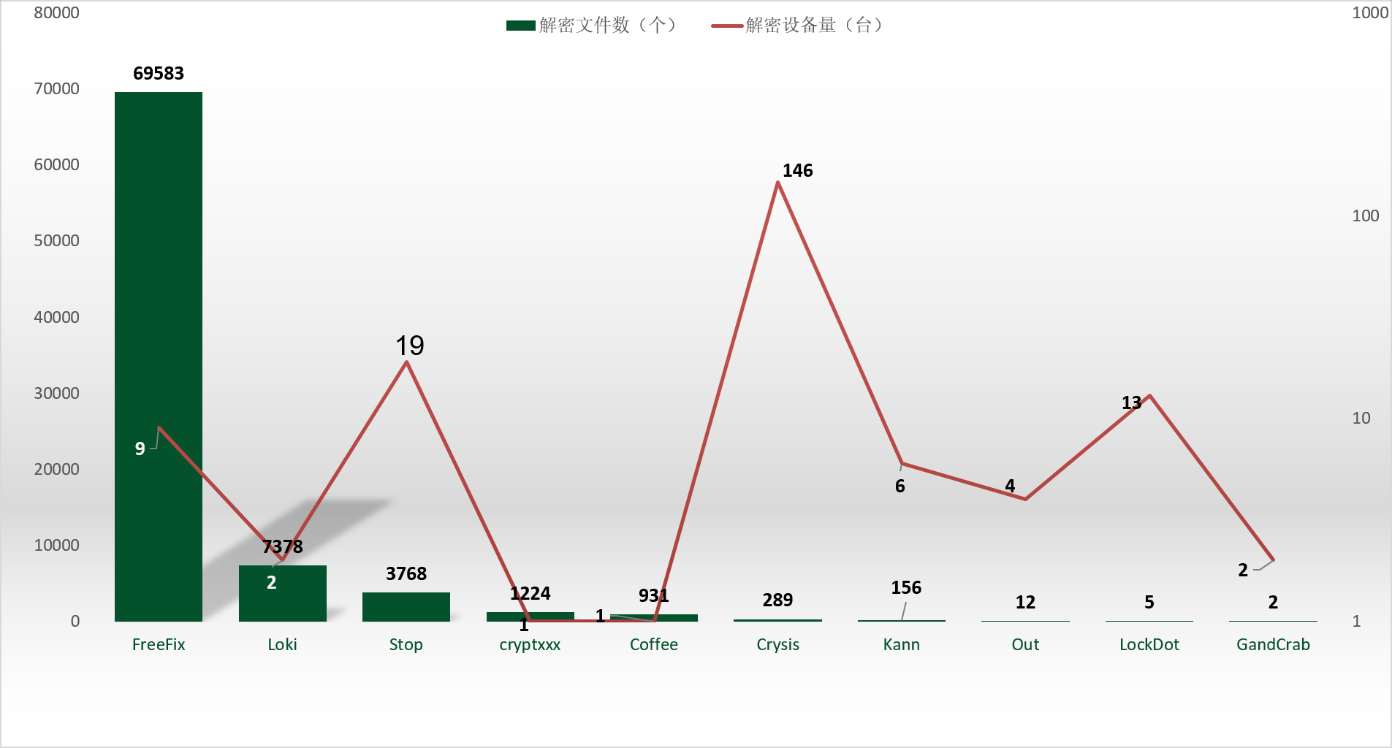

從解密大師本月解密數(shù)據(jù)看,解密量最大的是FreeFix其次是Loki。使用解密大師解密文件的用戶數(shù)量最高的是被Crysis家族加密的設(shè)備。

?

?

圖11. 2025年4月解密大師解密文件數(shù)及設(shè)備數(shù)排名

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360安全云盤

360安全云盤 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 勒索病毒救助

勒索病毒救助 急救盤

急救盤 高危漏洞免疫

高危漏洞免疫 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360換機(jī)助手

360換機(jī)助手 360清理大師Win10

360清理大師Win10 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機(jī)衛(wèi)士

360手機(jī)衛(wèi)士 360防騷擾大師

360防騷擾大師 360加固保

360加固保 360貸款神器

360貸款神器 360手機(jī)瀏覽器

360手機(jī)瀏覽器 360安全云盤

360安全云盤 360免費(fèi)WiFi

360免費(fèi)WiFi 安全客

安全客 手機(jī)助手

手機(jī)助手 安全換機(jī)

安全換機(jī) 360幫幫

360幫幫 清理大師

清理大師 省電王

省電王 360商城

360商城 360天氣

360天氣 360鎖屏

360鎖屏 手機(jī)專家

手機(jī)專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財(cái)富

你財(cái)富 360借條

360借條 360互助

360互助 信貸管家

信貸管家 360攝像機(jī)云臺AI版

360攝像機(jī)云臺AI版 360攝像機(jī)小水滴AI版

360攝像機(jī)小水滴AI版 360攝像機(jī)云臺變焦版

360攝像機(jī)云臺變焦版 360可視門鈴

360可視門鈴 360攝像機(jī)云臺1080p

360攝像機(jī)云臺1080p 家庭防火墻V5S增強(qiáng)版

家庭防火墻V5S增強(qiáng)版 家庭防火墻5Pro

家庭防火墻5Pro 家庭防火墻5SV2

家庭防火墻5SV2 家庭防火墻路由器5C

家庭防火墻路由器5C 360兒童手表S1

360兒童手表S1 360兒童手表8X

360兒童手表8X 360兒童手表P1

360兒童手表P1 360兒童手表SE5

360兒童手表SE5 360智能健康手表

360智能健康手表 行車記錄儀M310

行車記錄儀M310 行車記錄儀K600

行車記錄儀K600 行車記錄儀G380

行車記錄儀G380 360行車記錄儀G600

360行車記錄儀G600 兒童安全座椅

兒童安全座椅 360掃地機(jī)器人X90

360掃地機(jī)器人X90 360掃地機(jī)器人T90

360掃地機(jī)器人T90 360掃地機(jī)器人S7

360掃地機(jī)器人S7 360掃地機(jī)器人S6

360掃地機(jī)器人S6 360掃地機(jī)器人S5

360掃地機(jī)器人S5

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 急救盤

急救盤 勒索病毒救助

勒索病毒救助 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機(jī)衛(wèi)士

360手機(jī)衛(wèi)士 360防騷擾大師

360防騷擾大師 手機(jī)急救箱

手機(jī)急救箱 360加固保

360加固保 360貸款神器

360貸款神器 360免費(fèi)WiFi

360免費(fèi)WiFi 安全客

安全客 手機(jī)助手

手機(jī)助手 一鍵root

一鍵root 安全換機(jī)

安全換機(jī) 360幫幫

360幫幫 信用衛(wèi)士

信用衛(wèi)士 清理大師

清理大師 省電王

省電王 360商城

360商城 流量衛(wèi)士

流量衛(wèi)士 360天氣

360天氣 360鎖屏

360鎖屏 手機(jī)專家

手機(jī)專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財(cái)富

你財(cái)富 360借條

360借條 360手機(jī)N7

360手機(jī)N7 360手機(jī)N6

Pro

360手機(jī)N6

Pro 360手機(jī)vizza

360手機(jī)vizza 360手機(jī)N5S

360手機(jī)N5S 360兒童手表6C

360兒童手表6C 360兒童手表6W

360兒童手表6W 360兒童手表SE2代

360兒童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360攝像機(jī)大眾版

360攝像機(jī)大眾版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360兒童機(jī)器人

360兒童機(jī)器人 外設(shè)產(chǎn)品

外設(shè)產(chǎn)品 影音娛樂

影音娛樂 平板電腦

平板電腦 二手手機(jī)

二手手機(jī) 二代 美猴王版

二代 美猴王版 二代

美猴王領(lǐng)航版

二代

美猴王領(lǐng)航版 標(biāo)準(zhǔn)升級版

標(biāo)準(zhǔn)升級版 后視鏡版

后視鏡版 車載電器

車載電器

京公網(wǎng)安備 11000002000006號

京公網(wǎng)安備 11000002000006號